Hardware-based security

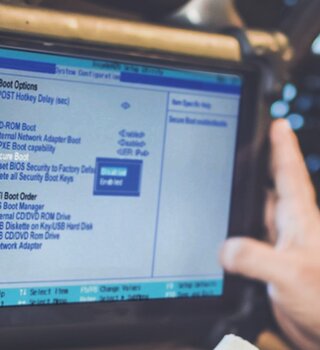

Secure Boot im Automotive

Hardware-Based Security als moderner Sicherheitsstandard

Die Zeiten ändern sich, und mit ihnen die Methoden. Wer seine Steuergeräte heutzutage nicht kryptographisch schützt, bewegt sich nah an der Grenze zum Leichtsinn.

Längst sind nicht nur Computer, E-Mails, Apps aus dem Store oder Social Media Accounts Ziele von Hackern. Auch Unternehmensnetzwerke und hochrangige Regierungsserver werden Opfer. Elektronische Steuergeräte (Electronic Control Unit, auch ECU abgekürzt) vernetzter Fahrzeuge rücken als potentielles Angriffsziel in das Visier von Hackern. Angreifer nutzen beispielsweise Bots, um Schwachstellen zu finden und Soft- und Hardware zu kompromittieren.

Durch Ausnutzen von Sicherheitslücken könnten Steuergeräte ungewollt falsche Geschwindigkeiten anweisen oder kontraproduktive Fahrmanöver durchführen. Das Schadenspotential ist erheblich. Bei besonders gefährlichen Angriffen wird Schadcode in den sogenannten Bootloader eingebracht, der dann dafür sorgt, dass beim Starten des Steuergeräts manipulierte Gerätesoftware geladen wird.

Hardware-Based Security als Lösung

Diese Schwachstellen sollten jeden Produkthersteller beunruhigen, der bisher nicht auf Secure Boot Verfahren setzt.

Bei diesem Verfahren wird in allen Steuergeräten bereits vor der Auslieferung ein sogenannter Public Key in die Hardware implementiert – also ein Teil eines asymmetrischen Verschlüsselungsverfahrens. Der andere Teil, der Private Key, verbleibt in einer zentralen Schlüsselverwaltung auf einem firmeneigenen Server oder einer Cloud. Mit diesem Private Key wird nun, ebenso vor Auslieferung, die Firmware des Steuergerätes digital signiert. In die Signatur fließt der Code Firmware ein, so dass später nicht nur die Authentizität des Herstellers geprüft werden kann, sondern auch, ob die Firmware selbst nachträglich verändert wurde.

Nach der Auslieferung und im operativen Betrieb kann nun ein Angriff mit einer kompromittierten Firmware ausgeschlossen werden. Dazu prüft das Steuergerät mit seinem Public Key die Signatur der Firmware, die auf ihm aufgespielt wurde. Nur bei erfolgreicher Prüfung wird die Firmware vom Bootloader anschließend geladen. Die Signatur gilt dank des asymmetrischen Verfahrens als fälschungssicher, denn der private Key lässt sich nicht rekonstruieren.

„Unsere Stärken liegen darin, die gesamte Kette der Kryptografie zu beherrschen. Angefangen vom Key-Management, dem notwendigen Antragswesen, die Komponentenhierarchie um die Berechtigungen abzustimmen, bis hin zur eigentlichen Implementierung in JAVA unter Verwendung von JCE (Java Cryptography Extension) oder PKCS#11 (Publik Key Cryptography Standards).“, kommentiert Sebastian Huber, der bei Cognizant Mobility verantwortlich ist für Fragestellungen rund um Hardware-Based-Security.

In A Nutshell

- Key Management

- Secure Boot

- JCE

- PKCS

- Cloud HSM

- RSA, ECDSA

Sebastian Huber

Cognizant Mobility

Lerne unseren Very Enhanced Road Assistant kennen - wir laden dich zu einer Demo ein. Schreib uns einfach an!

Dabei setzen er und sein Team immer häufiger auf Cloud HSM. Hinter HSM steckt das Wort Hardware Security Module. Eine Hardwarekomponente, die extra für kryptografische Operationen entwickelt wurde und, gegenüber einer reinen Softwarelösung, bei der Erzeugung von Zufallszahlen für das digitale Schlüsselmaterial und Signaturen besser und schneller ist. HSM über eine Cloud garantiert zusätzlich eine hohe Verfügbarkeit und macht firmeneigene Server für das Key-Management obsolet.

Die Wichtigkeit von Hardware-Based-Security nimmt durch das hochautomatisierte Fahren drastisch zu. Hersteller sollten nur für verifizierte Firmware ihre Hand ins Feuer legen müssen. Dass dies bei immer komplexeren, elektronischen Funktionen und immer ausgefeilteren Angriffen ohne Hardware-Based-Security nicht möglich ist, liegt auf der Hand.

Zeit also, schnell umzudenken.